Στερεά συμβουλές για τη δημιουργία ενός νέου ασύρματου δρομολογητή ή δικτύου Wi-Fi στο σπίτι σας είναι η προστασία με κωδικό πρόσβασης. Ορίστε έναν ασφαλή κωδικό πρόσβασης χρησιμοποιώντας το Wi-Fi Protected Access 2 (WPA2) και μοιραστείτε μόνο με εκείνους που εμπιστεύεστε.

Δεδομένου ότι το πρότυπο WPA2 έγινε διαθέσιμο το 2004, αυτή ήταν η συνιστώμενη ρύθμιση για ασύρματα δίκτυα περιοχής παντού - και θεωρήθηκε σχετικά ασφαλής. Τούτου λεχθέντος, όπως και το deadbolt στο σπίτι σας, η προστασία με κωδικό είναι πραγματικά μόνο ένα ισχυρό αποτρεπτικό. Όπως και τα περισσότερα πράγματα, τόσο ασφαλή όσο και το WPA2, ήταν μόνο τόσο ισχυρό όσο ο κωδικός πρόσβασής σας ή τυχόν ευπάθειες που ανακαλύφθηκαν στην ασφάλεια του.

Κατά τη διάρκεια του Σαββατοκύριακου, ανακάλυψε πράγματι μια ευπάθεια και γύρισε το Διαδίκτυο στο κεφάλι του.

Έχει αποκαλυφθεί μια εκμετάλλευση απόδειξης της ονομασίας KRACK (η οποία αντιπροσωπεύει το Key Reinstallation Attack). Η επικίνδυνη ονομασία crypto attack εκμεταλλεύεται ένα ελάττωμα στη διαδικασία χειραψίας τεσσάρων τρόπων μεταξύ μιας συσκευής χρήστη που προσπαθεί να συνδεθεί και ενός δικτύου Wi-Fi. Επιτρέπει σε έναν εισβολέα μη εξουσιοδοτημένη πρόσβαση στο δίκτυο χωρίς τον κωδικό πρόσβασης, ανοίγοντας αποτελεσματικά τη δυνατότητα έκθεσης πληροφοριών πιστωτικών καρτών, προσωπικών κωδικών πρόσβασης, μηνυμάτων, ηλεκτρονικών μηνυμάτων και πρακτικά οποιωνδήποτε άλλων δεδομένων στη συσκευή σας.

Το ακόμη πιο τρομακτικό κομμάτι; Πρακτικά, οποιαδήποτε εφαρμογή ενός δικτύου WPA2 επηρεάζεται από αυτήν την ευπάθεια και δεν είναι το σημείο πρόσβασης που είναι ευάλωτο. Αντ 'αυτού, το KRACK στοχεύει τις συσκευές που χρησιμοποιείτε για να συνδεθείτε στο ασύρματο δίκτυο.

Ο ιστότοπος που αποδεικνύει την κατάσταση απόδειξης "Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys και άλλοι επηρεάζονται από κάποια παραλλαγή των επιθέσεων". Τούτου λεχθέντος, οι περισσότερες τρέχουσες εκδόσεις των Windows και των iOS συσκευών δεν είναι τόσο επιρρεπείς σε επιθέσεις, χάρη στον τρόπο με τον οποίο η Microsoft και η Apple εφάρμοσαν το πρότυπο WPA2. Οι συσκευές Linux και Android είναι πιο ευάλωτες στο KRACK.

Σημείωση του συντάκτη: Αρχικά δημοσιεύθηκε στις 16 Οκτωβρίου 2017, αυτό το άρθρο έχει ενημερωθεί για να συμπεριλάβει νέους προμηθευτές με ενημερωμένες εκδόσεις κώδικα ασφαλείας για την αξιοποίηση του WPA2.

Τι μπορείς να κάνεις

Τι μπορείτε να κάνετε τώρα;

Συνεχίστε να χρησιμοποιείτε το πρωτόκολλο WPA2 για τα δίκτυά σας. Εξακολουθεί να είναι η πλέον ασφαλής διαθέσιμη επιλογή για τα περισσότερα ασύρματα δίκτυα.

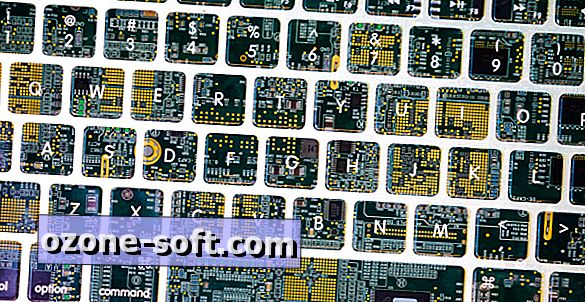

Ενημερώστε όλες τις συσκευές και τα λειτουργικά σας συστήματα στις πιο πρόσφατες εκδόσεις. Το πιο αποτελεσματικό πράγμα που μπορείτε να κάνετε είναι να ελέγξετε για ενημερώσεις για όλα τα ηλεκτρονικά σας και βεβαιωθείτε ότι ενημερώνονται. Οι χρήστες είναι στο έλεος των κατασκευαστών και την ικανότητά τους να ενημερώνουν τα υπάρχοντα προϊόντα. Η Microsoft, για παράδειγμα, έχει ήδη κυκλοφορήσει μια ενημερωμένη έκδοση ασφαλείας για να καλύψει την ευπάθεια. Η Google δήλωσε σε μια δήλωση ότι "θα καλύψει τις πληγείσες συσκευές τις επόμενες εβδομάδες". Τα ενημερωτικά δελτία για το hostapd και τον υποψήφιο WPA του Linux είναι επίσης διαθέσιμα.

Η αλλαγή των κωδικών πρόσβασης δεν θα σας βοηθήσει. Ποτέ δεν πονάει να δημιουργήσει πιο ασφαλή τον κωδικό πρόσβασης, αλλά αυτή η επίθεση παρακάμπτει εντελώς τον κωδικό πρόσβασης, οπότε δεν θα βοηθήσει.

Γνωρίζετε ότι ένα KRACK είναι ως επί το πλείστον μια τοπική ευπάθεια - οι επιτιθέμενοι πρέπει να βρίσκονται εντός εμβέλειας ενός ασύρματου δικτύου. Αυτό δεν σημαίνει ότι το οικιακό σας δίκτυο είναι εντελώς αδιαπέραστο σε μια επίθεση, αλλά οι πιθανότητες μιας εκτεταμένης επίθεσης είναι χαμηλές λόγω του τρόπου με τον οποίο λειτουργεί η επίθεση. Είναι πιο πιθανό να συναντήσετε αυτήν την επίθεση σε ένα δημόσιο δίκτυο. Για περισσότερες πληροφορίες, διαβάστε τις Συχνές Ερωτήσεις σχετικά με το KRACK.

Διαθέσιμες ενημερώσεις μέχρι στιγμής

Τα καλά νέα είναι ότι με μια τόσο επικίνδυνη ευπάθεια, οι εταιρείες έχουν γρήγορη πρόσβαση στο λογισμικό τους. Ακολουθεί μια λίστα με όλες τις εταιρείες που έχουν κυκλοφορήσει ενημερωμένες ενημερώσεις ασφαλείας ή πληροφορίες μέχρι στιγμής:

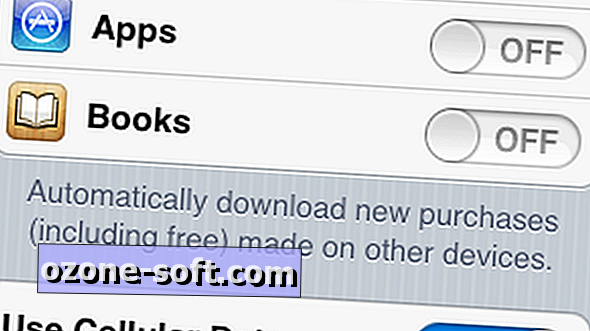

- Η Apple έχει ήδη δημιουργήσει μια ενημερωμένη έκδοση κώδικα για την εκμετάλλευση σε betas για iOS, MacOS, WatchOS και TVOS.

- Η Αρούμπα διαθέτει ενημερώσεις κώδικα για λήψη για τα ArubaOS, Aruba Instant, Clarity Engine και άλλο λογισμικό.

- Η Cisco έχει ήδη δημοσιεύσει ενημερώσεις κώδικα για την εκμετάλλευση για ορισμένες συσκευές, αλλά εξετάζει αυτήν την περίοδο εάν χρειάζεται να ενημερωθεί περισσότερο.

- Η Expressif Systems απελευθέρωσε τις διορθώσεις λογισμικού για τα chipsets της, ξεκινώντας από τα ESP-IDF, ESP8266 και ESP32.

- Το Fortinet λέει ότι το FortiAP 5.6.1 δεν είναι πλέον ευάλωτο στην εκμετάλλευση, αλλά η έκδοση 5.4.3 μπορεί να εξακολουθεί να είναι.

- Το FreeBSD Project εργάζεται επί του παρόντος σε μια ενημερωμένη έκδοση κώδικα.

- Η Google θα καλύψει τις πληγείσες συσκευές τις προσεχείς εβδομάδες.

- Το HostAP κυκλοφόρησε μια ενημερωμένη έκδοση λογισμικού για την εκμετάλλευση.

- Η Intel κυκλοφόρησε συμβουλευτική καθώς και ενημερώσεις για τις επηρεαζόμενες συσκευές.

- Το LEDE / OpenWRT διαθέτει τώρα μια ενημερωμένη έκδοση κώδικα για λήψη.

- Το Linux έχει ήδη διορθώσεις λογισμικού και οι εκδόσεις του Debian μπορούν ήδη να ενημερωθούν, καθώς και το Ubuntu και το Gentoo.

- Η Netgear έχει ενημερώσει ορισμένους από τους δρομολογητές της. Μπορείτε να ελέγξετε και να λάβετε ενημερώσεις εδώ.

- Η Microsoft κυκλοφόρησε μια ενημερωμένη έκδοση των Windows στις 10 Οκτωβρίου που έσπειρε την εκμετάλλευση.

- Οι εκδόσεις MicroTik RouterOS 6.93.3, 6.40.4 και 6.41rc δεν επηρεάζονται από την εκμετάλλευση.

- Τα σημεία πρόσβασης του OpenBSD δεν επηρεάζονται, αλλά έχει κυκλοφορήσει μια ενημερωμένη έκδοση κώδικα για τους πελάτες.

- Το Ubiquiti Networks δημοσίευσε μια ενημέρωση υλικολογισμικού, έκδοση 3.9.3.7537, για να καλύψει την ευπάθεια.

- Η Wi-Fi Alliance απαιτεί τώρα δοκιμές για την ευπάθεια και παρέχει ένα εργαλείο ανίχνευσης για τα μέλη της Συμμαχίας Wi-Fi.

- Το WatchGuard κυκλοφόρησε ενημερώσεις κώδικα για το Fireware OS, τα σημεία πρόσβασης WatchGuard και το WatchGuard Wi-Fi Cloud.

Μια λίστα προμηθευτών που έχουν καλύψει την ευπάθεια μπορεί να βρεθεί στον ιστότοπο CERT, παρόλο που ο ιστότοπος φαίνεται να βρίσκεται υπό βαριά κυκλοφορία.

Πιο σημαντικά γεγονότα KRACK

Ευτυχώς, υπάρχουν μερικές ανακουφιστικές σκέψεις:

- Η συμμαχία Wi-Fi δήλωσε ότι τώρα "απαιτεί δοκιμές για αυτό το θέμα ευπάθειας στο παγκόσμιο δίκτυο εργαστηρίων πιστοποίησης", το οποίο είναι πολλά υποσχόμενο για τις νέες συσκευές που οδηγούνται στα ράφια. Παρέχει επίσης ένα εργαλείο ανίχνευσης ευπάθειας για τα μέλη της Συμμαχίας Wi-Fi για να δοκιμάσουν τα προϊόντα τους.

- Η χρήση ενός εικονικού ιδιωτικού δικτύου (VPN) θα κρυπτογραφεί όλη την διαδικτυακή σας κίνηση και θα μπορούσε να σας προστατεύσει από μια τέτοια επίθεση. Για να μην αναφέρουμε, είναι καλή πρακτική να χρησιμοποιείτε ένα VPN εάν ενδιαφέρεστε για το ηλεκτρονικό σας απόρρητο ή την ασφάλεια ούτως ή άλλως.

- Η αυστηρή χρήση ιστότοπων που χρησιμοποιούν το HTTPS μπορεί να σας βοηθήσει να προστατευθείτε από το KRACK, αλλά το HTTPS δεν είναι τελείως αδιαπέραστο.

Αυτή είναι μια αναπτυσσόμενη ιστορία. Ελέγξτε ξανά για πρόσθετες συμβουλές όπως τις έχουμε.

Το σφάλμα ασφαλείας WPA2 βάζει σχεδόν κάθε συσκευή Wi-Fi σε κίνδυνο απόσπασης, υποκλοπής (ZDNet) : Το KRACK είναι μια συνολική κατανομή του πρωτοκόλλου ασφαλείας WPA2.

Εδώ είναι κάθε patch για την επίθεση Wi-Fi KRACK διαθέσιμη αυτή τη στιγμή (ZDNet): Οι προμηθευτές αντιδρούν γρήγορα σε μια εκμετάλλευση που επιτρέπει στους επιτιθέμενους να παρακολουθήσουν την κυκλοφορία του δικτύου σας.

Αφήστε Το Σχόλιό Σας