Ο κίνδυνος ότι ένας υπολογιστής συνδεδεμένος στο Internet έχει μολυνθεί από κακόβουλο λογισμικό δεν θα είναι ποτέ μειωμένος στο μηδέν. Είναι ακριβώς η φύση του λογισμικού που συμβαίνουν σφάλματα. Όπου υπάρχουν σφάλματα σχεδιασμού λογισμικού, υπάρχουν άνθρωποι που θα εκμεταλλευτούν αυτά τα σφάλματα προς όφελός τους.

Οι καλύτεροι χρήστες ηλεκτρονικών υπολογιστών μπορούν να ελπίζουν ότι είναι να ελαχιστοποιήσουν τις πιθανότητες μόλυνσης και να μετριάσουν τις ζημιές που μπορεί να προκαλέσει ένα κομμάτι κακόβουλου λογισμικού - είτε σκοπεύει να κλέψει τα ευαίσθητα δεδομένα ενός χρήστη είτε να εντοπίσει το μηχάνημα ως μέρος μιας επιθέσεις στον κυβερνοχώρο χιλιάδες μίλια μακριά.

Την περασμένη εβδομάδα, οι χρήστες του Διαδικτύου μπήκαν στη διασταύρωση μιας online μάχης. Από τη μια πλευρά υπήρχαν spammers και άλλοι κακοποιοί που έστειλαν κακόβουλο λογισμικό μέσω ηλεκτρονικού ταχυδρομείου. Από την άλλη ήταν ο οργανισμός Spamhaus για την καταπολέμηση των ανεπιθύμητων αλληλογραφίας. Όπως ανέφερε η Don Reisinger την περασμένη Τετάρτη, αρκετές ευρωπαϊκές περιοχές παρουσίασαν σημαντική επιβράδυνση ως αποτέλεσμα της επίθεσης, η οποία μπορεί να έχει επίσης εμπλακεί σε εγκληματικές συμμορίες στη Ρωσία και την Ανατολική Ευρώπη.

Σε μια αποστολή την περασμένη Παρασκευή, ο Declan McCullagh εξήγησε ότι η τεχνολογία για την αποτροπή τέτοιων επιθέσεων είναι γνωστή εδώ και πάνω από μία δεκαετία, αν και η εφαρμογή της τεχνολογίας στο Διαδίκτυο είναι δύσκολη και, πρακτικά, μπορεί να είναι αδύνατη.

Τότε πού αφήνει αυτό το μέσο, καθημερινό χρήστη του Διαδικτύου; Η ικανότητά μας να μην εμποδίζουμε τα μηχανήματά μας από κακόβουλο λογισμικό θα περιορίζεται πάντα από την έμφυτη ευαισθησία μας. Είμαστε απλά πολύ πιθανό να εξαπατηθούμε να ανοίξουμε ένα αρχείο ή μια ιστοσελίδα που δεν θα έπρεπε.

Τα ποσοστά μόλυνσης από PC διατηρούνται σταθερά παρά την επικράτηση του δωρεάν λογισμικού προστασίας από ιούς. Ακόμη και τα καλύτερα προγράμματα ασφαλείας δεν εντοπίζουν κάποιο κακόβουλο λογισμικό, όπως δείχνουν τα αποτελέσματα των δοκιμών από τα AV Comparatives (PDF). Για παράδειγμα, στις δοκιμές που πραγματοποιήθηκαν τον Αύγουστο του 2011, το Microsoft Security Essentials βαθμολογήθηκε ως Advanced (το δεύτερο υψηλότερο επίπεδο βαθμολόγησης) με ποσοστό ανίχνευσης 92, 1% και "πολύ λίγα" ψευδώς θετικά.

Δεδομένου ότι ποτέ δεν θα εξαλείψουμε τις μολύνσεις από υπολογιστή, η καλύτερη άμυνα κατά των botnet δεν είναι στην πηγή αλλά μάλλον στο σημείο εισόδου στο δίκτυο του ISP. Τον Ιούλιο του περασμένου έτους η Task Force του Internet Engineering δημοσίευσε ένα σχέδιο των συστάσεων για την αποκατάσταση των bots στα δίκτυα ISP που επισημαίνει τις προκλήσεις που παρουσιάζονται από την ανίχνευση και απομάκρυνση ανιχνευτών.

Δυστυχώς, η ανίχνευση και η αφαίρεση των botnet δεν είναι πολύ πιο εύκολη για τους ISP. Όταν οι ISPs σαρώνουν τους υπολογιστές των πελατών τους, ο υπολογιστής μπορεί να αντιληφθεί τη σάρωση ως επίθεση και να δημιουργήσει μια ειδοποίηση ασφαλείας. Πολλοί άνθρωποι ανησυχούν για τις συνέπειες της ιδιωτικής ζωής των παρόχων υπηρεσιών διαδικτύου που σαρώνουν το περιεχόμενο των μηχανών των πελατών τους. Στη συνέχεια, υπάρχει η βασική απροθυμία των παρόχων υπηρεσιών διαδικτύου να μοιράζονται δεδομένα και να συνεργάζονται γενικά.

Μεγάλο μέρος της προτεινόμενης αποκατάστασης του IETF έρχεται στο να εκπαιδεύσει τους χρήστες σχετικά με την ανάγκη να σαρώσουν τους υπολογιστές τους για λοιμώξεις και να αφαιρέσουν εκείνους που ανακαλύπτουν. Ενώ οι περισσότερες μολύνσεις από ιούς καθιστούν γνωστή την παρουσία τους με την επιβράδυνση του συστήματος και με άλλο τρόπο την πρόκληση προβλημάτων, η κρυφή φύση πολλών bots σημαίνει ότι οι χρήστες μπορεί να μην το γνωρίζουν καθόλου. Εάν το bot έχει σχεδιαστεί ώστε να μην κλέβει τα δεδομένα του χρήστη αλλά μόνο να συμμετέχει σε επίθεση DDoS, οι χρήστες μπορεί να μην αισθάνονται την ανάγκη ανίχνευσης και διαγραφής του bot.

Μία από τις προτάσεις της έκθεσης της IETF είναι ότι οι πάροχοι υπηρεσιών διαδικτύου μοιράζονται «επιλεκτικά» δεδομένα με τρίτους, συμπεριλαμβανομένων των ανταγωνιστών, για να διευκολύνουν την ανάλυση της κυκλοφορίας. Τον Μάρτιο του περασμένου έτους, το Συμβούλιο Ασφάλειας Επικοινωνιών, Αξιοπιστίας και Διαλειτουργικότητας εξέδωσε τον εθελοντικό Κώδικα Δεοντολογίας για τους ISP (PDF). Εκτός από την εθελοντική εκδοχή, τρεις από τις τέσσερις συστάσεις στο "ABC για ISPs" βασίζονται στους τελικούς χρήστες:

Εκπαιδεύστε τους τελικούς χρήστες της απειλής που προκαλούν τα bots και των ενεργειών που μπορούν να λάβουν οι τελικοί χρήστες για να βοηθήσουν στην πρόληψη των μολύνσεων bot.Ανίχνευση δραστηριοτήτων bot ή απόκτηση πληροφοριών, μεταξύ άλλων από αξιόπιστους τρίτους, σχετικά με τις μολύνσεις bot μεταξύ των τελικών χρηστών τους ·

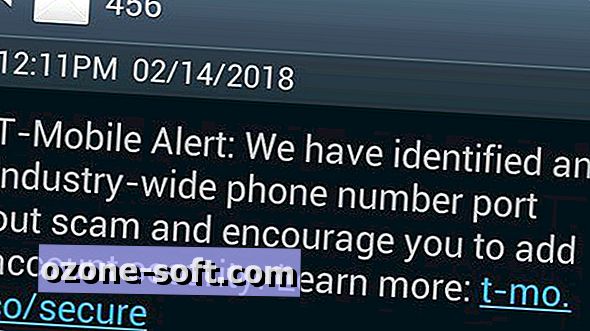

Ειδοποιήστε τους τελικούς χρήστες των εικαζόμενων μολύνσεων bot ή βοηθήστε τους τελικούς χρήστες να προσδιορίσουν εάν είναι δυνητικά μολυσμένοι από bots. και

Παρέχετε πληροφορίες και πόρους, απευθείας ή με αναφορά σε άλλες πηγές, στους τελικούς χρήστες για να τους βοηθήσετε στην αποκατάσταση των λοιμώξεων bot.

Ένα έγγραφο με τίτλο «Μοντελοποίηση πολιτικών κλίμακας στο Internet για τον καθαρισμό κακόβουλων προγραμμάτων» (PDF) που γράφτηκε από τον Stephen Hofmeyr του Εθνικού Εργαστηρίου του Lawrence Berkeley και άλλων υποδηλώνει ότι η ύπαρξη μεγάλων παρόχων υπηρεσιών Ίντερνετ για την ανάλυση της κυκλοφορίας στα σημεία εισόδου στο δίκτυό τους είναι αποτελεσματικότερη από την ανίχνευση bot στις μηχανές τελικού χρήστη.

Αλλά αυτό δεν μας βγάζει από το γάντζο εντελώς. Αν κάθε Windows PC σαρώθηκε για κακόβουλο λογισμικό μία φορά το μήνα, θα υπήρχαν πολύ λιγότερα διαθέσιμα bots για την επόμενη επίθεση DDoS. Δεδομένου ότι οι αναγνώστες του CNET τείνουν να είναι περισσότερο τεχνολογικοί από το μέσο όρο, προτείνω ένα πρόγραμμα υιοθέτησης ηλεκτρονικών υπολογιστών: ο καθένας σαρώνει δύο ή τρεις υπολογιστές που υποπτεύονται ότι δεν τηρούνται τακτικά από τους ιδιοκτήτες τους (όπως συγγενείς) σε βάση pro bono.

Εδώ είναι τρία βήματα που μπορείτε να κάνετε για να ελαχιστοποιήσετε την πιθανότητα ένα PC των Windows να σχεδιαστεί σε έναν στρατό botnet.

Μην χρησιμοποιείτε λογαριασμό διαχειριστή των Windows

Η συντριπτική πλειοψηφία του κακόβουλου λογισμικού αφορά συστήματα Windows Σε μεγάλο βαθμό οφείλεται απλώς σε αριθμούς: υπάρχουν τόσες περισσότερες εγκαταστάσεις των Windows από οποιοδήποτε άλλο λειτουργικό σύστημα που η μόχλευση των Windows μεγιστοποιεί την αποτελεσματικότητα ενός κακόβουλου λογισμικού.

Πολλοί άνθρωποι δεν έχουν άλλη επιλογή από το να χρησιμοποιούν τα Windows, πιθανότατα επειδή το απαιτεί ο εργοδότης τους. Για πολλούς άλλους, η χρήση ενός λειτουργικού συστήματος διαφορετικού από τα Windows είναι ανέφικτη. Αλλά πολύ λίγοι άνθρωποι πρέπει να χρησιμοποιούν ένα λογαριασμό διαχειριστή των Windows σε καθημερινή βάση. Τα τελευταία δύο χρόνια χρησιμοποίησα μόνο έναν κανονικό λογαριασμό των Windows στον καθημερινό υπολογιστή μου, με μία ή δύο εξαιρέσεις.

Στην πραγματικότητα, ξεχνάω συχνά ότι ο λογαριασμός δεν έχει δικαιώματα διαχειριστή μέχρι να εγκατασταθεί ή να ενημερωθεί λογισμικό να εισαγάγει έναν κωδικό πρόσβασης διαχειριστή. Η χρήση ενός τυπικού λογαριασμού δεν καθιστά τον υπολογιστή σας κακόβουλο λογισμικό, αλλά σίγουρα προσθέτει ένα επίπεδο προστασίας.

Ορίστε αυτόματα το λογισμικό σας

Πριν από πολλά χρόνια, οι ειδικοί συμβούλευαν τους χρήστες PC να περιμένουν μια μέρα ή δύο πριν εφαρμόσουν τα μπαλώματα για τα Windows, τα μέσα αναπαραγωγής πολυμέσων και άλλες εφαρμογές για να διασφαλίσουν ότι τα μπαλώματα δεν προκάλεσαν περισσότερα προβλήματα από ό, τι εμπόδισαν. Τώρα ο κίνδυνος που δημιουργείται από το λογισμικό που δεν έχει καταχωρηθεί είναι πολύ μεγαλύτερος από τυχόν δυνητικές δυσλειτουργίες που προκύπτουν από την ενημέρωση.

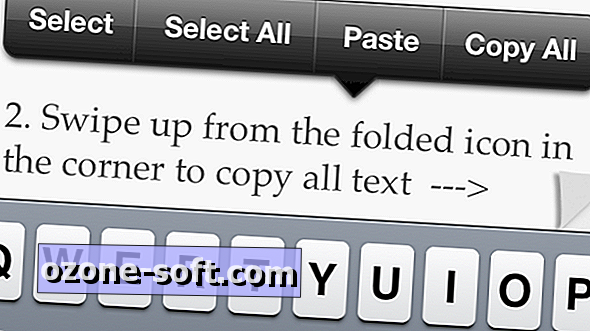

Τον Μάιο του 2011 συνέκρισα τρεις δωρεάν σαρωτές που εντοπίζουν ξεπερασμένο, ανασφαλές λογισμικό. Το αγαπημένο μου από τα τρία τότε ήταν το TechTracker της CNET για την απλότητα του, αλλά τώρα βασίζομαι στον Personal Software Inspector της Secunia, ο οποίος παρακολουθεί τις προηγούμενες ενημερώσεις σας και παρέχει ένα συνολικό Σύστημα Σκορ.

Η προεπιλεγμένη ρύθμιση στο Windows Update είναι η αυτόματη λήψη και εγκατάσταση ενημερώσεων. Επίσης, προεπιλεγμένες είναι οι επιλογές για λήψη συνιστώμενων ενημερώσεων καθώς και εκείνων που χαρακτηρίζονται σημαντικές και για την αυτόματη ενημέρωση άλλων προϊόντων της Microsoft.

Χρησιμοποιήστε ένα δεύτερο πρόγραμμα προστασίας από κακόβουλο λογισμικό για να σαρώσετε το σύστημα

Καθώς κανένα πρόγραμμα ασφαλείας δεν ανιχνεύει κάθε πιθανή απειλή, είναι λογικό να έχει εγκατασταθεί ένας δεύτερος σαρωτής κακόβουλου λογισμικού για την περιστασιακή χειροκίνητη σάρωση του συστήματος. Τα δύο αγαπημένα μου προγράμματα μη αυτόματης ανίχνευσης ιών είναι το Malwarebytes Anti-Malware και το εργαλείο αφαίρεσης κακόβουλου λογισμικού της Microsoft, και τα δύο από τα οποία είναι δωρεάν.

Δεν ήμουν ιδιαίτερα έκπληκτος όταν Malwarebytes βρήκε τρεις εμφανίσεις του ιού PUP.FaceThemes στα κλειδιά μητρώου του καθημερινού υπολογιστή μου Windows 7 (που φαίνεται παρακάτω), αλλά δεν περίμενα το πρόγραμμα να ανιχνεύσει τέσσερις διαφορετικούς ιούς σε παλιούς φακέλους συστημάτων Windows ένα δοκιμαστικό σύστημα με προεπιλεγμένη διαμόρφωση των Windows 7 Pro (όπως φαίνεται στην οθόνη στην κορυφή αυτής της ανάρτησης).

Ένα απροσδόκητο πλεονέκτημα της αφαίρεσης κακόβουλου λογισμικού ήταν η μείωση του χρόνου εκκίνησης για το μηχάνημα των Windows 7 από περισσότερο από δύο λεπτά σε λίγο περισσότερο από ένα λεπτό.

Βοηθήστε τους χειριστές ιστότοπων που υποβάλλονται σε επίθεση

Οι επιθέσεις του DDoS οφείλονται κυρίως στο οικονομικό όφελος, όπως το παρελθόν τον Δεκέμβριο που έκλεισε λογαριασμό online Bank of the West αξίας 900.000 δολαρίων, όπως ανέφερε ο Brian Krebs. Οι επιθέσεις μπορεί επίσης να είναι μια προσπάθεια ακριβούς εκδίκησης, την οποία πολλοί αναλυτές πιστεύουν ότι εμπλέκονται στην επίθεση DDoS της Spamhaus την περασμένη εβδομάδα.

Σχετικές ιστορίες

- Τα αστεία Dongle και ένα tweet οδηγούν σε πυροβολισμούς, απειλές, επιθέσεις DDoS

- Μήπως ο αγώνας στον κυβερνοχώρο spam επιβραδύνει πραγματικά το Διαδίκτυο;

- Ανώνυμες αναφορές από τις ΗΠΑ για να δουν τις επιθέσεις DDoS ως νομική διαμαρτυρία

Η κυβέρνηση του Ιράν κατηγορήθηκε για πρόσφατη σειρά επιθέσεων DDoS εναντίον αμερικανικών τραπεζών, όπως ανέφεραν οι New York Times τον περασμένο Ιανουάριο. Όλο και περισσότερο, τα botnets κατευθύνονται από πολιτικούς ακτιβιστές εναντίον της αντιπολίτευσης τους, όπως το κύμα hacktivist επιθέσεων εναντίον τραπεζών που ανέφερε η Tracy Kitten στο site BankInfoSecurity.com.

Ενώ μεγάλοι ιστότοποι όπως το Google και η Microsoft διαθέτουν τους πόρους για να απορροφούν τις επιθέσεις DDoS χωρίς λόγχες, οι ανεξάρτητοι χειριστές ιστότοπων είναι πολύ πιο ευάλωτοι. Το Ίδρυμα Electronic Frontier προσφέρει έναν οδηγό για τους ιδιοκτήτες μικρών ιστότοπων για να τους βοηθήσει να αντιμετωπίσουν τις επιθέσεις DDoS και άλλες απειλές. Το πρόγραμμα Keep Your Site Alive καλύπτει τις πτυχές που πρέπει να λάβετε υπόψη όταν επιλέγετε έναν οικοδεσπότη Ιστού, εφεδρικές εναλλακτικές λύσεις και αντικατοπτρισμό τοποθεσιών.

Ο αυξανόμενος αντίκτυπος των επιθέσεων DDoS είναι ένα από τα θέματα της Έκθεσης για την Παγκόσμια Απειλή για την Απειλή 2013 που εξέδωσε η εταιρεία ασφάλειας Solutionary. Η λήψη της έκθεσης απαιτεί εγγραφή, αλλά αν βιάζεστε, ο Bill Brenner προσφέρει μια σύνοψη της έκθεσης σχετικά με το ιστολόγιο Salted Hash του CSO.

Όπως αναφέρουν οι Brenner, δύο τάσεις που εντοπίστηκαν από το Solutionary είναι ότι το κακόβουλο λογισμικό είναι όλο και πιο έμπειρο στην αποφυγή ανίχνευσης και η Java είναι ο αγαπημένος στόχος των κιτ κακόβουλης εκμετάλλευσης, αντικαθιστώντας τα Adobe PDFs στην κορυφή της λίστας.

Ο "ευπάθεια" του διακομιστή DNS πίσω από τις επιθέσεις DDoS

Το έμφυτο άνοιγμα του Διαδικτύου καθιστά δυνατές τις επιθέσεις DDoS. Ο πωλητής λογισμικού DNS JH Software εξηγεί πώς η ρύθμιση επαναφοράς του DNS επιτρέπει μια πλημμύρα των αιτημάτων του botnet για την κατάκλυση ενός διακομιστή DNS. Οι τεχνολογίες του CloudShield Patrick Lynch εξετάζουν το πρόβλημα "ανοιχτών λύσεων" από μια επιχειρηματική και ISP προοπτική.

Ο Paul Vixie εξετάζει τους κινδύνους του αποκλεισμού του DNS στην τοποθεσία του Consortium Systems Internet. Η Vixie αντιπαραβάλλει την παρεμπόδιση με την πρόταση Secure DNS για την απόδειξη της γνησιότητας ή της μη αυθεντικότητας ενός ιστότοπου.

Τέλος, αν έχετε δύο και μισή ώρα για να σκοτώσετε, παρακολουθήστε την ενδιαφέρουσα συζήτηση που διεξήχθη στην πόλη της Νέας Υόρκης τον περασμένο Δεκέμβριο με τίτλο Αμβλυωμένες επιθέσεις DDoS: Βέλτιστες πρακτικές για ένα εξελισσόμενο τοπίο απειλών. Το πάνελ μετριάστηκε από τον Brian Cute, Διευθύνοντα Σύμβουλο του Δημοσίου Ενδιαφέροντος και συμπεριλάμβανε στελέχη από την Verisign, την Google και τη Symantec.

Μου έπληξε ένα επαναλαμβανόμενο θέμα μεταξύ των συμμετεχόντων στην ομάδα: πρέπει να εκπαιδεύσουμε τους τελικούς χρήστες, αλλά δεν είναι πραγματικά δικό τους λάθος, αλλά και όχι εξ ολοκλήρου το πρόβλημά τους. Για μένα, ακούγεται περισσότερο από λίγο σαν ISP που περνούν το buck.

Αφήστε Το Σχόλιό Σας